OSINT: El arte de espiar legalmente

Hoy les voy a contar cómo investigar a alguien usando información que está disponible en Internet. A esto se le llama OSINT (Open Source Intelligence o Inteligencia de Fuentes Abiertas), y es una técnica clave en el mundo del pentesting. ¿Por qué? Porque cuando analizamos la seguridad de una empresa, la info que los empleados dejan expuesta en redes puede convertirse en un punto débil que un atacante podría explotar.

OSINT

El OSINT (Open Source Intelligence o Inteligencia de Fuentes Abiertas) es una metodología de investigación que se basa en recopilar y analizar información disponible en fuentes públicas. En otras palabras, se trata de tomar datos que ya están en Internet y procesarlos para extraer conclusiones valiosas.

Lo más interesante del OSINT es que no requiere acceso a bases de datos privadas ni información restringida. Todo lo contrario: aprovecha lo que ya está expuesto en la web, como perfiles de redes sociales, blogs (como este, jaja), imágenes e incluso listados públicos de exámenes de facultad.

La clave es simple: si la información es pública, puede utilizarse para hacer inteligencia. Sin embargo, esto es un arma de doble filo. En auditorías de seguridad, es común encontrar datos sensibles que los empleados de una empresa han dejado expuestos sin darse cuenta… y eso podría convertirse en un punto vulnerable que comprometa toda la organización.

Para nuestra investigación, vamos a usar:

Técnica: Google Hacking Básico

Sé que decir “Google ¡¡¡H A C K I N G!!!” puede sonar medio polémico, pero en realidad, este término es solo una forma elegante de referirse a técnicas avanzadas de búsqueda en Google.

Básicamente, con Google Hacking vamos a usar ciertos filtros (dorks) y operadores de búsqueda que nos da el propio buscador para afinar los resultados y encontrar información más útil en nuestra investigación.

Herramienta: Sherlook (opcional)

Sherlook es una herramienta que te permite rastrear perfiles de usuarios en distintas redes sociales, como Instagram, Facebook y Twitter (ahora “X”, wtf).

Funciona tanto en Linux como en Windows y puede hacerte la vida mucho más fácil si querés encontrar huellas digitales de alguien en Internet sin andar revisando todo a mano.

Herramienta: PimEyes (búsqueda facial online)

PimEyes es una herramienta online, así que ni siquiera tenés que bajarte nada para usarla. Es simple: subís una foto de una cara y en cuestión de segundos te muestra en qué páginas de Internet aparece. Una opción rápida y potente para rastrear imágenes en la web sin mucho esfuerzo.

Vamo’ a meterle

Objetivo: Investigación de Elon Musk a través de OSINT

En este caso, el objetivo será investigar a una persona muy públicamente expuesta, Elon Musk.

Las redes de nuestro objetivo

Como marcamos la herramienta Sherlook como opcional (porque requiere instalación), vamos a encontrar las redes de nuestro objetivo de otra forma. Para eso, voy a explicar cómo funciona el Google Hacking.

Para comenzar a usar Google Hacking o Google Dorks, primero vamos a ir al buscador de Google.

Una vez estando acá, podemos comenzar a usar estos filtros de los que les hable, en este caso en particular probaremos el filtro site, este filtro nos ayudara a buscar palabras clave dentro de sitios web, su uso (sintaxis) es el siguiente:

site:sitio.com "Palabra a buscar"EJ:site:facebook.com "Elon Musk"

Con esto lo que le estamos diciendo es “Che google, quiero que para este sitio llamado facebook.com me busques la palabra Elon Musk”, si el filtro logra encontrar algo la información se va a representar de la siguiente forma:

En este caso, Musk no tiene cuenta de Facebook, por lo tanto, podemos probar buscando, obviamente, “x”:

Como podemos ver, en el inicio nos sale su perfil. Si quieren, pueden entrar para ver que efectivamente es este.

Paso a nombrar otros posibles dorks:

Búsqueda de archivos específicos:

filetype:pdf "palabra clave"→ Busca archivos PDF con una palabra clave.- Ejemplo:

filetype:pdf "confidencial"

- Ejemplo:

Este es un caso interesante, ya que, en Uruguay, la cédula no se considera un dato sensible por defecto. Por esta razón, es común encontrar documentos (PDFs) en los que aparecen tanto nuestro nombre completo como nuestra cédula, ya que suelen estar disponibles públicamente en Internet.

Por ejemplo, pueden probar buscar lo siguiente en Google:

filetype:pdf "Inscripciones a Examen con Tribunal"

Y probablemente encontrarán resultados similares a este:

Quiero recordarles que acceder a este tipo de material no es ilegal, ya que estos datos están públicamente expuestos en Internet y son accesibles para cualquiera.

Búsqueda de correos electrónicos:

"@gmail.com"→ Encuentra correos electrónicos públicos de Gmail (Pueden existir otros, como por ejemplo yahoo, hotmail, etc).- Ejemplo:

"contacto@gmail.com"

- Ejemplo:

La cara de nuestro objetivo

Lo primero que vamos a hacer es investigar qué redes sociales tiene. Para esto, vamos a usar PimEyes: una herramienta online que permite hacer búsquedas basadas en imágenes.

Esto sera muy util, ya que si nuestro objetivo llegase a tener una cuenta publica de alguna red por ejemplo Instagram, podríamos encontrar su perfil rápidamente.

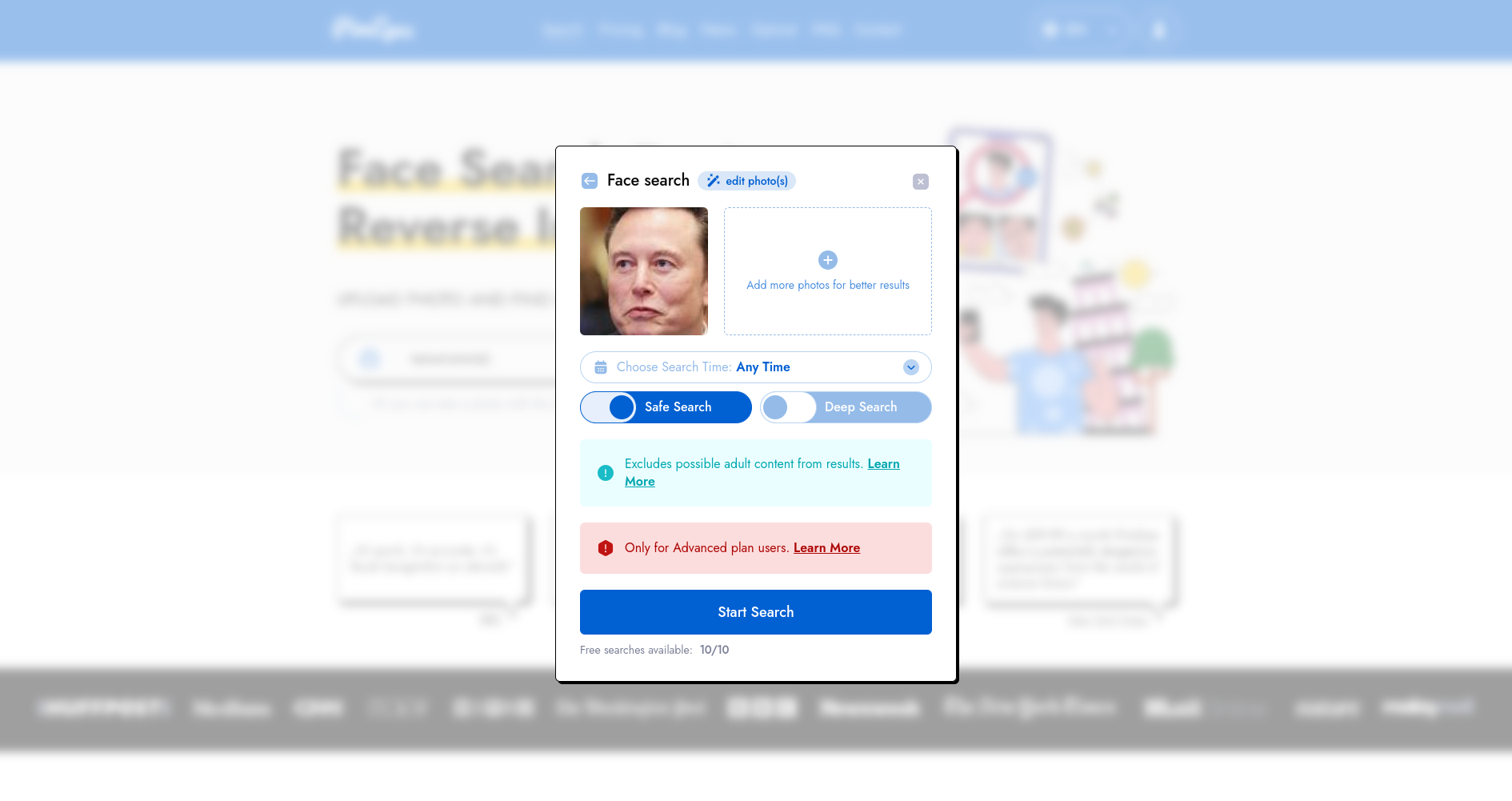

Accedemos a la página web: https://pimeyes.com/.

Una vez dentro, vamos a ver lo siguiente:

PimEyes es muy fácil de usar. Solo tenemos que hacer clic en “Subir Foto” y luego cargar una imagen del objetivo. En este caso, usamos una imagen de Elon Musk:

Una vez que subimos la foto, el sitio nos mostrará los resultados relacionados con esa imagen. En este caso, el proceso sería el siguiente:

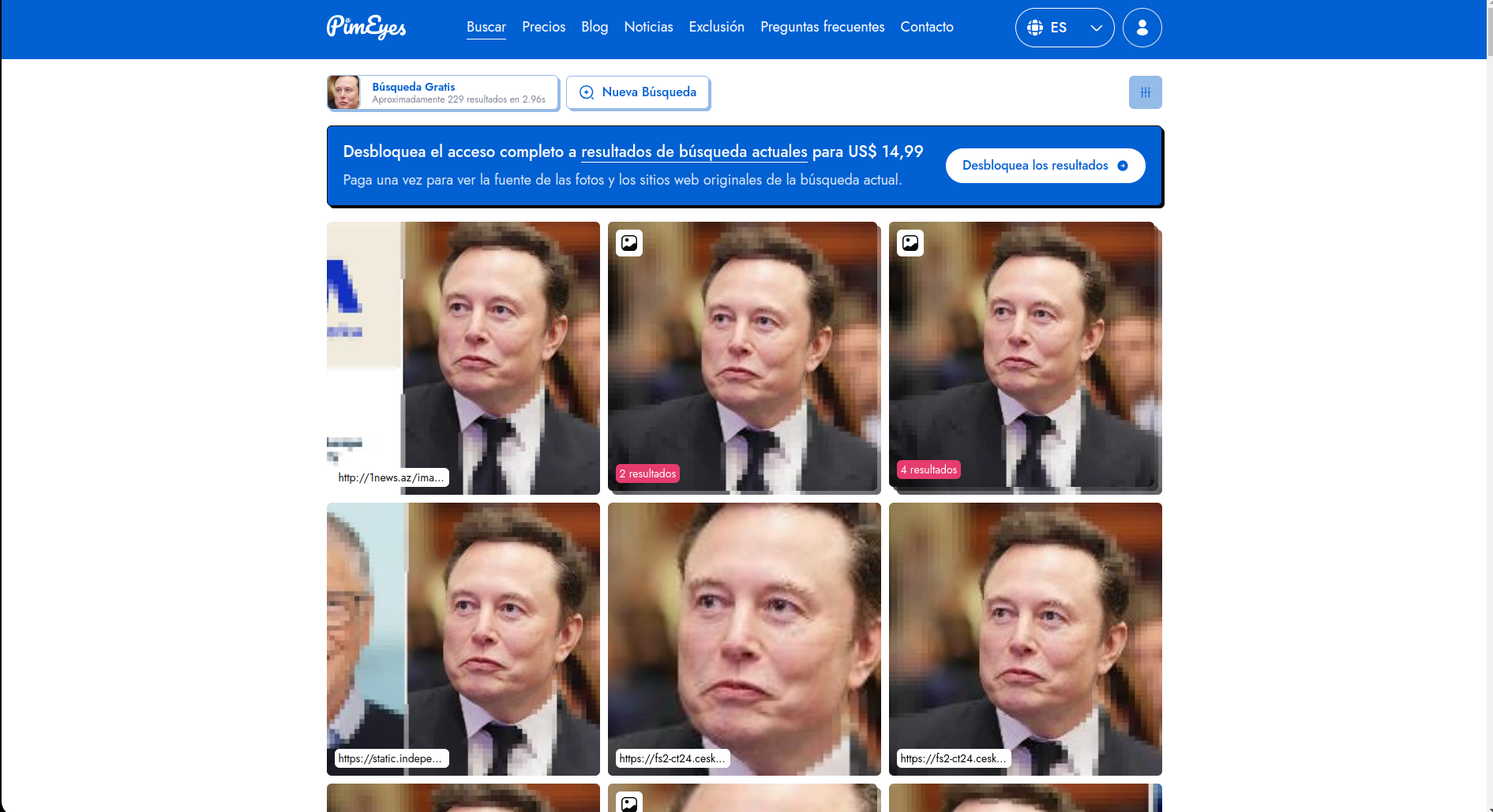

Seleccionamos la opción Safe Search, que es gratuita. También existe una alternativa de pago llamada Deep Search, pero en este caso vamos a quedarnos con la opción gratuita. Una vez cargada la foto, hacemos clic en Start Search y comenzará la búsqueda. Los resultados que obtuvimos fueron los siguientes:

Como podemos ver, PimEyes nos muestra todos los lugares donde aparece la cara de Musk o donde se ha usado esa imagen. Los resultados son bastante detallados.

Te invito a probar esta herramienta subiendo una foto tuya. Te sorprenderá la cantidad de veces que tu imagen podría estar expuesta en línea sin que lo sepas. Es una excelente manera de ver lo expuestos que podemos estar en Internet.

Encontrando mas paginas del objetivo

Instalación de Sherlock (para buscar redes sociales o otros tipo de sitios)

Sherlock es una herramienta genial que te permite encontrar cuentas de usuarios en más de 400 redes sociales. Es como un “detective online”, esta herramienta se encarga de automatizar todo el proceso que habíamos hecho de Google Hacking, pero antes de usarla, primero necesitamos instalarla. Acá te dejo cómo hacerlo:

-

Lo primero es instalar

pipx, que es el gestor de paquetes que necesitamos. Si no lo tenés, podés instalarlo con el siguiente comando en tu terminal:pip install pipx -

Después, para instalar Sherlock, simplemente usás:

pipx install sherlock-project

Usando Sherlock

Una vez instalado Sherlock, lo podés usar de una manera muy fácil. Si querés buscar las redes sociales de una persona, solo tenés que escribir el nombre de usuario:

-

Si solo buscás una cuenta, escribís:

sherlock usuario123

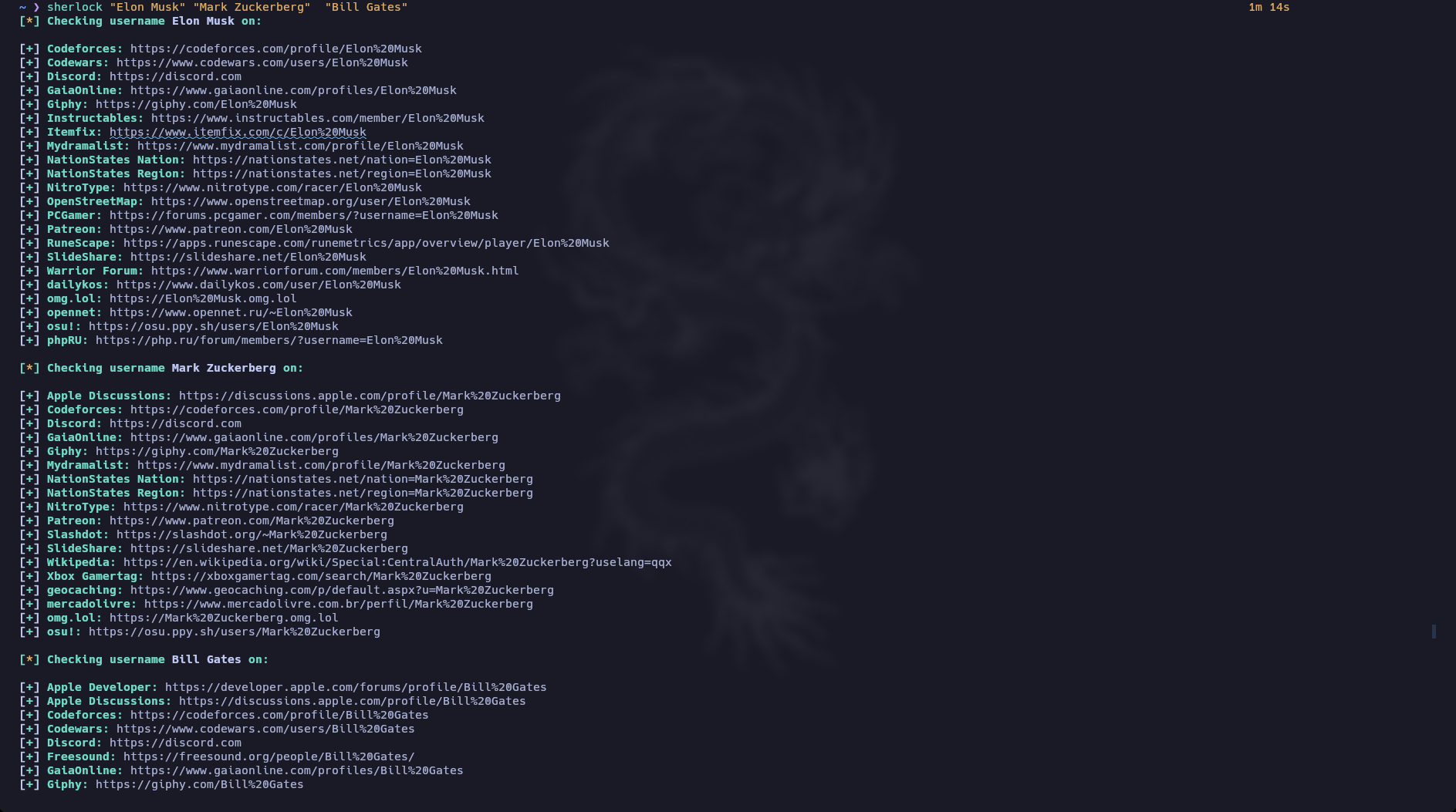

En este caso voy a hacer la búsqueda con el objetivo a Musk, estos son los resultados:

Como podés ver, aparecen muchas cuentas con su nombre. Esto es completamente normal, ya que al ser una figura pública, es común encontrar perfiles falsos o de admiradores.

En cambio, si buscás a alguien menos expuesto mediáticamente, los resultados suelen ser más precisos y relevantes. Te invito a probar la herramienta con tu propio nombre o nickname y ver qué encontrás.

Otros parametros que le podemos pasar a la herramienta:

-

Si querés buscar varias cuentas a la vez, solo escribís todos los usuarios que te interesan:

sherlock usuario1 usuario2 usuario3Si querés hacer una búsqueda más específica de alguien con nombre y apellido, como Elon Musk, es recomendable escribirlo entre comillas:

¿Dónde se guardan los resultados?

Sherlock guarda automáticamente los resultados en archivos de texto, uno por cada usuario analizado. Por ejemplo, si buscaste elonmusk, el archivo generado será:

elonmusk.txt

De esta forma, podés revisar los resultados más tarde sin necesidad de volver a ejecutar la búsqueda.

¿Me puedo proteger de esto?

Bien, ya vimos cómo encontrar estos datos, pero… ¿hay forma de evitar que nos encuentren a nosotros?

La respuesta corta es no, porque la información pública sigue siendo pública. Pero sí podemos tomar algunas medidas para reducir nuestra exposición.

¿Tenés redes sociales? Ponelas en privado.

Si usás Instagram, Facebook o Twitter/X, lo primero que podés hacer es poner tus perfiles en privado. Suena básico, pero posta que hace la diferencia.

¿Por qué? Porque nuestros perfiles pueden revelar más información de la que creemos. Algo tan simple como una selfie en la oficina puede ser un vector de ataque: capaz, sin darte cuenta, en la foto aparece el logo de la empresa, una pizarra con datos internos o hasta la vista desde la ventana que deja en evidencia dónde trabajás.

Con solo hacer privado tu perfil, evitás que cualquiera pueda ver este tipo de detalles sin tu permiso.

No uses tus datos reales en todos lados.

No hace falta que pongas tu nombre completo y tu fecha de nacimiento en absolutamente todos los sitios.

Si te creás una cuenta en Steam, en un foro o en cualquier otra plataforma donde no sea obligatorio, mejor usá un nickname y evitá exponer datos personales. Cuanto menos info dejes suelta, más difícil va a ser que alguien la junte toda para armar un perfil tuyo.

Googleate y revisá qué aparece.

Cada tanto, meté tu nombre en Google y fijate qué aparece sobre vos. Si encontrás algo que no querés que esté público, podés pedir que lo borren o al menos tomar medidas para ocultarlo.